Pesquisadores da Universidade de Cambridge realizaram um estudo sobre a sensibilidade dos dados pessoais no Android após uma redefinição de fábrica. Segundo eles, em janeiro de 2014, em mais de 630 milhões de dispositivos Android, o reset de fábrica deixava dados pessoais e confidenciais como fotos, mensagens e até senhas espalhados pelas partições. Más notícias para todos aqueles que planejam financiar seu novo smartphone com a revenda do antigo.

Quando você redefine um smartphone ou tablet Android, espera que todos os seus dados pessoais e aplicativos sejam excluídos. No entanto, nem sempre é esse o caso. Em julho passado, as equipes de antivírus Avast fizeram uma descoberta infeliz desde a redefinição de fábrica dos dispositivos Android não apagou os dados pessoais corretamente. Os pesquisadores da Universidade de Cambridge, Lauren Simon e Ross Anderson, enfatizam o ponto com um estudo de 10 páginas recém-publicado. Entre janeiro e maio de 2014, eles compraram telefones Android usados para estudar o comportamento da restauração de fábrica. Na grande maioria dos casos, dados pessoais e confidenciais foram legíveis após a operação por meio de ferramentas que não são necessariamente fáceis de usar.

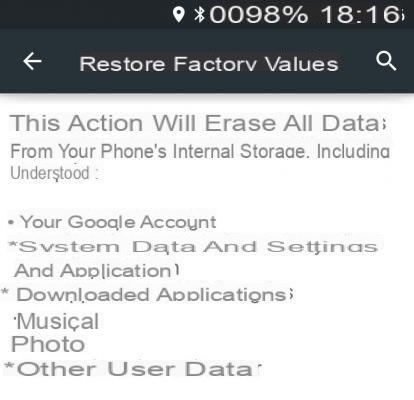

O menu Android permite que você restaure os valores de fábrica (aqui em Android Lollipop).

O estudo é extremamente interessante já que os dois homens montaram um painel de 26 dispositivos, em diferentes versões do Android (Froyo, Gingerbread, Ice Cream Sandwich, Jelly Bean e KitKat). Eles foram, portanto, capazes de analisar o comportamento de cada versão do sistema operacional, em diferentes dispositivos. É muito simples, quase nenhum dispositivo reage da mesma forma a uma restauração de fábrica. Para alguns, é necessário passar pelo Recovery (e não pelas Configurações do Android) para apagar parte dos dados pessoais de uma vez por todas. Para outros, são ao contrário as configurações do telefone que cuidarão dos dados. E para a última categoria (a mais numerosa), a maioria dos dados confidenciais permanecerá na memória flash para sempre.

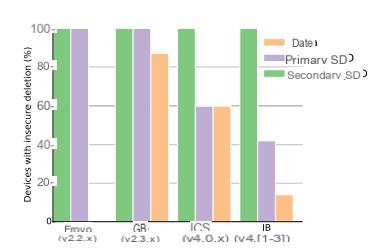

Porcentagem de dispositivos com uma reinicialização insegura. Os dados correspondem aos dados dos aplicativos. SD primário para dados pessoais. SD secundário para dados armazenados em um cartão SD físico.

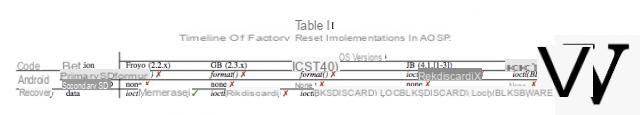

No entanto, desde o Jelly Bean, o Google prevê a possibilidade dos fabricantes implementarem uma restauração de fábrica que apaga os dados da partição / data que contém os dados das aplicações. Ainda é necessário que o fabricante leva isso em consideração e integra os drivers necessários para enviar o comando mágico ioctl (BLKSECDISCARD) para a memória flash. Para a partição / sdcard, que armazena dados pessoais, o Google não facilita o trabalho dos construtores. Assim, o AOSP não prevê a possibilidade de enviar o famoso comando para apagar fisicamente esses dados. Assim, por padrão, eles são apenas excluídos logicamente (o Android não os vê mais), mas ainda estão fisicamente disponíveis, em chips de memória flash. A menos que o fabricante use uma partição / sdcard emulada que esteja fisicamente armazenada na partição / data. Nesse caso, a partição / sdcard será formatada da mesma forma que a partição / data. Se o fabricante usar o método correto (formatação física), as duas partições ficarão quase ilegíveis para um possível hacker. Caso especial: o Android Froyo exclui perfeitamente os dados contidos na partição / data (como pode ser visto no gráfico acima) graças ao uso do sistema de arquivos Yaffs2 permitindo acesso direto a chips de memória flash ao contrário do duo FAT - eMMC usado do Gingerbread .

Métodos de apagamento de acordo com as versões do Android

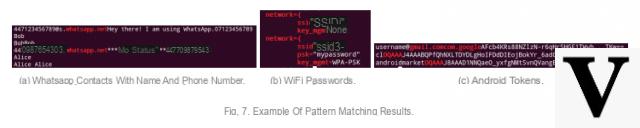

Existem, é claro, métodos para extrair com sucesso informações de chips de memória flash que teriam sido formatados adequadamente no Android, mas eles requerem habilidades e equipamentos especiais. Em contraste, com uma formatação desleixada (ou melhor, apenas lógica), é muito mais fácil recuperar dados pessoais (contidos na partição / sdcard) e dados confidenciais (da partição / data), como senha de Wi-Fi ou até mesmo tokens de login da conta do Google. Os pesquisadores conseguiram, de fato, recuperar seu próprio token em um terminal, redefini-lo e, em seguida, reinjetar o token para recuperar o acesso à conta do Google, sem usar nenhuma senha.

Exemplo de dados recuperáveis

Como apagar seus dados corretamente?

Os pesquisadores então fornecem alguns caminhos para que os usuários apaguem seus dados pessoais antes de se separarem de seu terminal. Este é, por exemplo, o caso de aplicativos que gravar dados aleatórios na partição / sdcard após a restauração de fábrica para tornar ilegíveis os dados antigos que ainda podem estar fisicamente presentes nas células da memória flash. Mas esta solução não é confiável, pois não é provável que funcione em todos os terminais da mesma maneira (devido ao uso de diferentes sistemas de arquivos e suas especificidades) e não diz respeito à partição / sdcard. Então é possível preencher todas as partições com dados aleatórios, mas então você precisa de acesso root e realizar a manipulação desde um computador conectado por USB com os comandos ADB. Um método que tem seus limites quando o controlador de memória eMMC fez uso de superprovisionamento e, portanto, os dados confidenciais estão em uma célula de memória flash que não está mais vinculada ao sistema de arquivos. O provisionamento excessivo permite que parte da memória flash seja usada quando certas células estão muito gastas. No entanto, os dados permanecem nas células gastas e não são apagados.

Para ler sobre o assunto

Como realmente deletar dados confidenciais no Android?

A criptografia padrão do Lollipop caiu silenciosamente

Criptografia do telefone: uma opção segura?

Finalmente, a última solução é criptografar seu telefone antes de realizar a reinicialização. Os pesquisadores defendemative a criptografia assim que começar a usar o telefone. Caso contrário, dados limpos podem estar presentes nas células da memória flash como resultado do provisionamento excessivo. Além disso, alguns telefones não suportam criptografia de partição / dados, embora o AOSP forneça essa possibilidade do Jelly Bean. Para adicionar uma camada, os autores especificam que a chave de criptografia é armazenada nos últimos 16 kb da partição / data. Uma pena, pois o final da partição / data é o que tem menos chance de ser formatado corretamente, já que nenhum dado provavelmente será sobrescrito.

Trabalhe duro para o Google e construtores

O estudo, portanto, termina com 8 recomendações para fabricantes a fim de garantir a máxima proteção dos dados sensíveis. Isso, portanto, requer o uso de recomendações do Google presentes no código-fonte do AOSP, bem como certas dicas, como enviar uma mensagem para os aplicativos antes da restauração para pedir-lhes para revogar suas permissões ou mesmo para armazenar a chave de criptografia no início da partição para aumentar as chances de excluí-la fisicamente durante uma restauração.

Esperamos que os fabricantes levem em consideração este estudo e que o Google fortaleça as recomendações e as possibilidades oferecidas pelo AOSP para o apagamento físico de dados. Também seria interessante realizar o mesmo estudo com telefones mais recentes e no Android 5.x Lollipop. Para os mais curiosos, o estudo de 10 páginas (em inglês) está disponível para download em formato PDF. Conveniente para quem deseja saber mais detalhes técnicos do case.