Investigadores de la Universidad de Cambridge realizaron un estudio sobre la sensibilidad de los datos personales en Android después de un restablecimiento de fábrica. Según ellos, en enero de 2014, en más de 630 millones de dispositivos Android, el restablecimiento de fábrica dejó datos personales y confidenciales como fotos, mensajes e incluso contraseñas en las particiones. Malas noticias para todos aquellos que planean financiar su nuevo teléfono inteligente mediante la reventa del anterior.

Cuando restablece un teléfono inteligente o tableta Android, espera que se eliminen todos sus datos personales y aplicaciones. Sin embargo, este no es siempre el caso. En julio pasado, los equipos antivirus de Avast hicieron un descubrimiento bastante desafortunado desde el restablecimiento de fábrica de los dispositivos Android no borró los datos personales correctamente. Los investigadores de la Universidad de Cambridge, Lauren Simon y Ross Anderson, enfatizan el punto con un estudio de 10 páginas recién publicado. Entre enero y mayo de 2014, compraron teléfonos Android usados para estudiar el comportamiento de restauración de fábrica. En la gran mayoría de los casos, Los datos personales y sensibles eran legibles después de la operación. a través de herramientas que no son necesariamente fáciles de usar.

El menú de Android que le permite restaurar los valores de fábrica (aquí en Android Lollipop).

El estudio es sumamente interesante ya que los dos hombres han ensamblado un panel de 26 dispositivos, bajo diferentes versiones de Android (Froyo, Gingerbread, Ice Cream Sandwich, Jelly Bean y KitKat). Por lo tanto, pudieron analizar el comportamiento de cada versión del sistema operativo, bajo diferentes dispositivos. Es muy simple, casi ningún dispositivo reacciona igual a una restauración de fábrica. Para algunos, es necesario pasar por la Recuperación (y no la Configuración de Android) para borrar parte de los datos personales de una vez por todas. Para otros, es por el contrario la configuración del teléfono la que se encargará de los datos. Y para la última categoría (la más numerosa), la mayoría de los datos confidenciales permanecerán en la memoria flash para siempre.

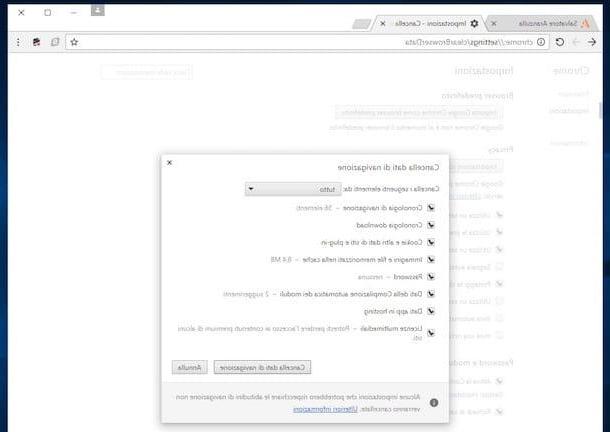

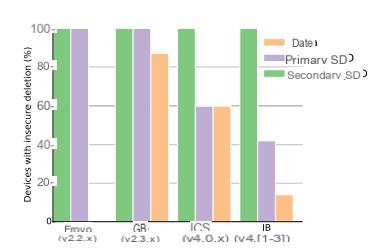

Porcentaje de dispositivos con un reinicio inseguro. Los datos corresponden a los datos de las aplicaciones. SD principal a datos personales. SD secundaria a los datos almacenados en una tarjeta SD física.

Sin embargo, desde Jelly Bean, Google prevé la posibilidad de que los fabricantes implementen una restauración de fábrica que borre los datos de la partición / data que contiene los datos de las aplicaciones. Todavía es necesario que el El fabricante tiene esto en cuenta e integra los controladores necesarios. para enviar el comando mágico ioctl (BLKSECDISCARD) a la memoria flash. Para la partición / sdcard, que almacena datos personales, Google no facilita el trabajo de los constructores. Así, AOSP no prevé la posibilidad de enviar el famoso comando para borrar físicamente estos datos. Por lo tanto, de forma predeterminada, solo son eliminados lógicamente (Android ya no los ve) pero aún están físicamente disponibles, en chips de memoria flash. A menos que el fabricante utilice una partición / sdcard emulada que esté almacenada físicamente en la partición / data. En este caso, la partición / sdcard tendrá el mismo formato que la partición / data. Si el fabricante utiliza el método correcto (formato físico), las dos particiones serán casi ilegibles para un posible pirata informático. Caso especial: Android Froyo borra perfectamente los datos contenidos en la partición / data (como se puede ver en el gráfico de arriba) gracias al uso del sistema de archivos Yaffs2 que permite el acceso directo a chips de memoria flash a diferencia del dúo FAT - eMMC usado de Gingerbread .

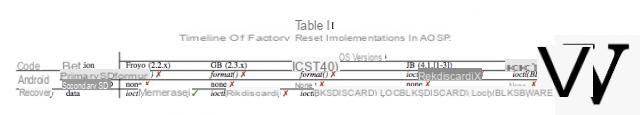

Métodos de borrado según versiones de Android

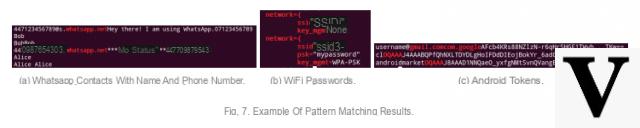

Por supuesto, existen métodos para extraer con éxito información de chips de memoria flash que se habrían formateado correctamente en Android, pero requieren habilidades y equipos especiales. En cambio, con un formato descuidado (o más bien simplemente lógico) es mucho más fácil recuperar datos personales (contenidos en la partición / sdcard) y datos confidenciales (desde la partición / data) como la contraseña de Wi-Fi o incluso los tokens de inicio de sesión de la cuenta de Google. De hecho, los investigadores han logrado recuperar su propio token en un terminal, restablecerlo y luego reinyectar el token para recuperar el acceso a la cuenta de Google, sin usar ninguna contraseña.

Ejemplo de datos recuperables

¿Cómo borrar correctamente sus datos?

Luego, los investigadores brindan algunas vías para que los usuarios borren sus datos personales antes de separarse de su terminal. Este es, por ejemplo, el caso de aplicaciones que escribir datos aleatorios en la partición / sdcard después de la restauración de fábrica para hacer ilegibles los datos antiguos que aún pueden estar físicamente presentes en las celdas de memoria flash. Pero esta solución no es confiable ya que no es probable que funcione en todos los terminales de la misma manera (debido al uso de diferentes sistemas de archivos y sus especificidades) y no concierne a la partición / sdcard. Entonces es posible llene todas las particiones con datos aleatorios, pero luego necesita acceso de root y realizar la manipulación desde un ordenador conectado por USB con los comandos ADB. Un método que tiene sus límites cuando el controlador de memoria eMMC ha hecho uso de un aprovisionamiento excesivo y, por lo tanto, los datos confidenciales se encuentran en una celda de memoria flash que ya no está vinculada con el sistema de archivos. El sobreaprovisionamiento permite que se utilice parte de la memoria flash cuando ciertas celdas están demasiado gastadas. Sin embargo, los datos permanecen en las celdas gastadas y no se borran.

Para leer sobre el tema

¿Cómo eliminar realmente datos confidenciales en Android?

El cifrado predeterminado de Lollipop cayó silenciosamente

Cifrado telefónico: ¿una opción segura?

Finalmente, la última solución es encriptar su teléfono antes de realizar el reinicio. Defensores de los investigadoresactive el cifrado tan pronto como comience a usar su teléfono. De lo contrario, podría haber datos claros en las celdas de la memoria flash como resultado del aprovisionamiento excesivo. Además, algunos teléfonos no admiten el cifrado de partición / datos, aunque AOSP ofrece esta posibilidad de Jelly Bean. Para agregar una capa, los autores especifican que la clave de cifrado se almacena en los últimos 16 kb de la partición / data. Lástima, ya que el final de la partición / data es el que tiene menos posibilidades de formatearse correctamente, ya que es probable que no se sobrescriban datos sobre él.

Trabaja duro para Google y los desarrolladores

Por tanto, el estudio termina con 8 recomendaciones para fabricantes con el fin de garantizar la máxima protección de los datos sensibles. Por lo tanto, esto requiere el uso de las recomendaciones de Google presentes en el código fuente de AOSP, así como ciertos consejos como enviar un mensaje a las aplicaciones antes de la restauración para pedirles que revocar sus permisos o incluso para almacenar la clave de cifrado al inicio de la partición para aumentar las posibilidades de eliminarla físicamente durante una restauración.

Esperamos que los fabricantes tengan en cuenta este estudio y que Google refuerce las recomendaciones y las posibilidades que ofrece AOSP para el borrado físico de datos. También sería interesante realizar el mismo estudio con teléfonos más nuevos y bajo Android 5.x Lollipop. Para los más curiosos, el estudio de 10 páginas (en inglés) está disponible para descargar en formato PDF. Conveniente para aquellos que quieran saber más sobre los detalles técnicos del caso.