- Defectos tecnológicos, defectos humanos, ¿quién es quién?

- Estos riesgos de los que las suites de seguridad pueden protegerlo

- Ingeniería social: la culpa eres tú

- Criptomonedas: cuando el sistema es infalible, es el usuario quien se convierte en el objetivo

- ESET, una suite de seguridad que no le pide demasiado

Un dicho popular entre los administradores de sistemas es que "el mayor agujero de seguridad es la interfaz de la silla al teclado". Pero, ¿cuál puede ser esta interfaz en el origen de tantos males en el mundo digital? Bueno ... eres tú. Bueno, no realmente USTED, que nos está leyendo, sino el usuario humano detrás de cada pantalla. ¡No hay necesidad de tomárselo como algo personal!

Porque sí, los humanos son el verdadero problema detrás de la falta de seguridad de su computadora. Tenga la seguridad de que, al final de este artículo, sabrá de qué debe tener cuidado, cómo su sistema operativo ya lo está protegiendo y por qué una suite de seguridad podría protegerlo aún mejor contra ciertos ataques.

¡Pruebe ESET Smart Security Premium 2022 gratis durante 30 días!Defectos tecnológicos, defectos humanos, ¿quién es quién?

Lejos de nosotros hacerlo sentir culpable, pero los piratas informáticos parecen preferirlo a los viejos defectos de software y hardware que son cada vez más raros. La definición de vulnerabilidad informática es simple. Designa cualquier debilidad en un sistema (por ejemplo, una aplicación web), que permitiría a una persona potencialmente malintencionada alterar el funcionamiento normal del sistema o incluso acceder a datos no autorizados. Su origen rara vez es voluntario y puede estar en el diseño del software, sistema operativo o lenguaje de programación. Las fallas de hardware son debilidades inherentes a un dispositivo que no se pueden corregir, como fallas de computadora, a menos que el componente defectuoso se revise por completo. Un ejemplo reciente sería la brecha de seguridad de Spectre que ha aterrorizado a Intel, sus procesadores (y sus propietarios) durante varios años.

En los días en que las computadoras y la web todavía estaban reservadas para un grupo selecto, el usuario promedio estaba mucho más alerta a los peligros de Internet y, en general, sabía cómo defenderse. Luego, solo los fallos del sistema quedaron en manos de los piratas informáticos, lo que dejó impotentes incluso a los expertos en seguridad más experimentados. Con la simplificación y, en consecuencia, la democratización de la computadora a principios de la década de 2000, una nueva población obtuvo acceso a las herramientas informáticas. Estos recién llegados, debido a las menores barreras de entrada en términos de habilidades y precios, no eran usuarios avanzados para la mayoría de ellos. Los piratas informáticos vieron en estos neófitos una gran oportunidad: explotar la falibilidad del ser humano en lugar de la de la máquina.

Estos riesgos de los que las suites de seguridad pueden protegerlo

Los antivirus han estado en nuestras computadoras desde los años 90; solo hablamos de virus, luego los términos empezaron a diversificarse: gusanos, caballo de Troya, etc. El antivirus es entonces la salvaguardia para el intercambio frecuente de archivos entre usuarios (a menudo a través de un medio físico). A lo largo de los años, se ha construido una galaxia de módulos en torno a antivirus para constituir lo que ahora llamamos suites de seguridad.

Los módulos de la suite de seguridad se pueden subdividir en dos grupos. Un primer grupo viene a prevenir ataques. Aquí encontramos defensas anti-rootkit, pero también protecciones frente a otras formas de ataques como ransomware, troyanos o maldocs. Hoy en día, las suites de seguridad integran el aprendizaje automático en su antivirus para detectar amenazas emergentes o protegerse contra las llamadas vulnerabilidades de "día cero" que pueden aparecer directamente después de actualizar un software o sistema operativo. Por lo general, también se incluye un administrador de contraseñas y se usa para prevenir ataques de fuerza bruta al proporcionar contraseñas largas sin que los usuarios las recuerden.

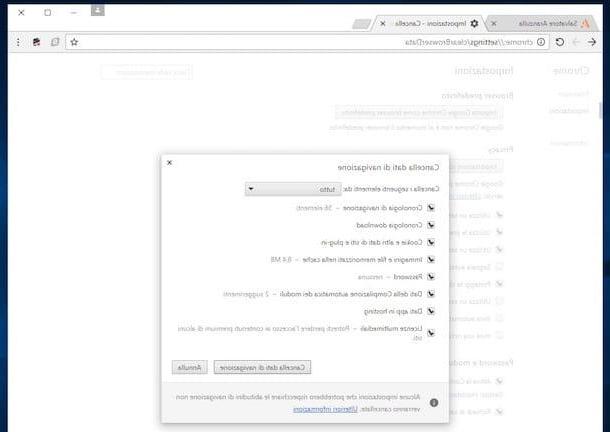

El segundo grupo intervendrá después de un ataque. Incluye la utilidad de escaneo que escaneará una gran parte del disco duro en busca de amenazas que acechan en las sombras. Dependiendo de las suites de seguridad, se puede integrar un rastreador. Escanea la Dark Web en busca de identificadores que puedan pertenecerle y que se hayan visto comprometidos después de un pirateo en sus cuentas o una fuga masiva de datos. Por supuesto, existen otras características adicionales y no encajan en ninguno de los dos grupos, como el control parental o la protección contra robos.

Ingeniería social: la culpa eres tú

La ingeniería social es el mejor ejemplo del uso de humanos como el eslabón débil del sistema. Este método de ataque utiliza casi exclusivamente OSINT (inteligencia de código abierto), manipulación y engaño de otros para infiltrarse en el sistema. Es un ataque de este tipo el que permitió a un grupo de adolescentes hackear las cuentas de Twitter de Elon Musk, Barack Obama o incluso Jeff Bezos para suplicar Bitcoin. Así, al contactar a un empleado y hacerse pasar por miembro del servicio técnico de su empresa, es posible extraer información como sus identificadores o el contacto de sus superiores con derechos ampliados de acceso al sistema.

Aunque la historia de Twitter puede parecer espectacular, los ataques de ingeniería social se están volviendo más comunes y muchos están destinados a ser más pequeños y menos buscados. Un ejemplo sencillo sería el phishing, es decir, enviar un correo electrónico fraudulento donde el hacker se hace pasar por una empresa o una institución con el objetivo de engañar al usuario y animarle a hacer clic en un enlace o descargar un archivo infectado.

Criptomonedas: cuando el sistema es infalible, es el usuario quien se convierte en el objetivo

Debido a su naturaleza desmaterializada, las criptomonedas y su blockchain son casi infalibles. Sin embargo, eso no disuadió a los piratas informáticos de intentar hacerse con el cripto-botín. Para lograrlo, prefirieron explotar el desconocimiento de los millones de usuarios atraídos al ecosistema criptográfico por el hype generado en los últimos años así como el anonimato de las transacciones para cometer sus fechorías. Sin poder atacar a los bancos, es tras las carteras que las tienen los ladrones de Internet.

Las suites de seguridad aún no ofrecen una funcionalidad específica dedicada a las criptomonedas que no sean los administradores de contraseñas. De hecho, necesitará largas cadenas de caracteres para proteger su billetera fuera de línea de un ataque de fuerza bruta o de un software de descifrado un poco más sofisticado. De hecho, estas carteras almacenadas localmente solo están protegidas por una contraseña. Al infiltrarse en su computadora, pueden recuperar la billetera y las claves privadas que se encuentran allí. El robo de criptomonedas se realiza principalmente mediante la obtención de una clave privada. Siempre que esté almacenado en una nota o en la nube, es más fácil para un atacante acceder a él y realizar transacciones sin el conocimiento de la víctima.

ESET, una suite de seguridad que no le pide demasiado

Nuestro socio del día, ESET, es uno de los proveedores de paquetes de seguridad más respetados del mercado. Con su enfoque basado en la prevención, ESET Smart Security Premium 2021 tiene como objetivo sobre todo evitar que las amenazas lleguen a su sistema mediante el análisis constante de archivos y enlaces abiertos. También funciona bien en las vulnerabilidades de día cero gracias al aprendizaje automático, que lo ayuda a mantenerse alerta en todo momento sin afectar el rendimiento de la PC.

Finalmente, ESET Smart Security Premium lo protege contra el malware antes de que se ejecute con la función LiveGuard que analiza archivos (documentos, scripts, instaladores y ejecutables) en un entorno seguro de espacio aislado. Por lo tanto, todo está en su lugar para que no tenga que preocuparse por cada uno de sus clics durante su uso diario de la web.

¡Pruebe ESET Smart Security Premium 2022 gratis durante 30 días! Ver la oferta Leer la opinión 8 ESET Smart Security Premium 2022

Ver la oferta Leer la opinión 8 ESET Smart Security Premium 2022

- Las características van al grano

- Muy buena eficiencia en general.

- Impacto en la mejora del rendimiento (navegación web)

Mientras espera una nueva versión 15 que podría ser tan iterativa como la versión 14, ESET Smart Security no está cambiando su enfoque, y para el público al que se dirige con su solución minimalista y específica, es un poco lo que se le pide. . Eso, y brindar una protección efectiva. En este punto, parece que se deben implementar algunas optimizaciones para adaptar el motor de ESET Smart Security nuevamente a las amenazas actuales de "día cero", un punto en el que las últimas pruebas de laboratorio lo ven con dificultades notables. Por otro lado, a pesar de la falta de evolución de su interfaz, aún apreciamos mucho su sencillez y su capacidad para adaptarse a diferentes públicos, lo que no ocurre con todo el software que en ocasiones ha tendido a popularizarse demasiado sin pensar en más tecnófilos. usuarios.

Mientras espera una nueva versión 15 que podría ser tan iterativa como la versión 14, ESET Smart Security no está cambiando su enfoque, y para el público al que se dirige con su solución minimalista y específica, es un poco lo que se le pide. . Eso, y brindar una protección efectiva. En este punto, parece que se deben implementar algunas optimizaciones para adaptar el motor de ESET Smart Security nuevamente a las amenazas actuales de "día cero", un punto en el que las últimas pruebas de laboratorio lo ven con dificultades notables. Por otro lado, a pesar de la falta de evolución de su interfaz, aún apreciamos mucho su sencillez y su capacidad para adaptarse a diferentes públicos, lo que no ocurre con todo el software que en ocasiones ha tendido a popularizarse demasiado sin pensar en más tecnófilos. usuarios.